غالبًا ما تتصدر هجمات برامج الفدية عناوين الأخبار، والأسوأ من ذلك أنها تستهدف الأفراد العاديين، وليس فقط الشركات الكبرى. يطور مجرمو الإنترنت أساليبهم باستمرار، ولكن الحماية من “Ransomware” لا يجب أن تكون معقدة أو مكلفة. يمكن أن تساعد هذه النصائح المباشرة في إبعاد برامج الفدية.

روابط سريعة

6. استخدام حل موثوق لمكافحة الفيروسات

يُعد استخدام حل موثوق لمكافحة الفيروسات خط الدفاع الأول ضد برامج الفدية الخبيثة. في حين أن برنامج Windows Defender يوفر حماية جيدة، إلا أن خيارات الطرف الثالث مثل Bitdefender أو Kaspersky أو Norton توفر دروعًا محسّنة ضد برامج الفدية مع مراقبة في الوقت الفعلي. يكمن جوهر الأمر في اختيار برنامج يقوم بمسح سلوك الملفات المشبوهة بشكل فعال، وليس فقط التوقيعات المعروفة للبرامج الضارة.

الأهم من ذلك، حافظ على تحديث برنامج مكافحة الفيروسات الخاص بك. تتطور برامج الفدية يوميًا، وتجعلك تعريفات الفيروسات القديمة عرضة للتهديدات الجديدة. تقوم معظم برامج مكافحة الفيروسات بالتحديث تلقائيًا، ولكن تحقق جيدًا من هذه الإعدادات. إذا أدركت بالفعل أنك قمت بتنزيل فيروس، فلا يزال بإمكان برنامج مكافحة الفيروسات المحدث المساعدة في احتواء الضرر قبل أن تقوم برامج الفدية بتشفير ملفاتك.

على الرغم من هذه الفوائد، يجب ألا تمنعك مخاوف الأداء من استخدام الحماية من الفيروسات. نعم، يمكن لبعض برامج الأمان إبطاء نظامك، ولكن إذا كان جهاز الكمبيوتر الخاص بك يعمل ببطء بعد تثبيت برنامج مكافحة الفيروسات، فراجع دليلنا حول كيفية تحسين أداء جهاز الكمبيوتر الخاص بك. الحماية تفوق التأثيرات الطفيفة على السرعة، خاصةً عندما يمكن لبرامج الفدية تدمير كل ما عملت عليه.

يمكنك أيضًا استخدام أدوات عبر الإنترنت مثل VirusTotal لفحص الملفات التي تم تنزيلها قبل فتحها. تتحقق هذه الخدمة المجانية من الملفات مقابل محركات مكافحة فيروسات متعددة في وقت واحد. كن يقظًا بشكل خاص مع أنواع الملفات مثل ملفات PDF والملفات المضغوطة، والتي غالبًا ما تستخدم لإخفاء الفيروسات. تعد الملفات القابلة للتنفيذ والبرامج النصية والمستندات التي تدعم وحدات الماكرو أيضًا من بين المفضلة لتوزيع برامج الفدية.

5. إنشاء نسخ احتياطية منتظمة ومنفصلة لبياناتك

قد يبدو إنشاء نسخ احتياطية منتظمة أمرًا شاقًا، ولكنه أفضل تأمين لك ضد برامج الفدية. تظل قاعدة 3-2-1 هي المعيار الذهبي: احتفظ بثلاث نسخ من بياناتك المهمة، وقم بتخزينها على نوعين مختلفين من الوسائط، واحتفظ بنسخة واحدة خارج الموقع. تساعد هذه الإستراتيجية؛ حتى إذا ضرب برنامج الفدية، فستحصل على نسخ نظيفة للاستعادة منها. تعتبر النسخ الاحتياطية المنتظمة والمنفصلة جزءًا أساسيًا من استراتيجية الأمن السيبراني الشاملة.

الجزء “المنفصل” إلزامي – لا يمكن لبرامج الفدية تشفير ما لا يمكنها الوصول إليه. لذلك، يجب عليك فصل محركات الأقراص الصلبة الخارجية بعد اكتمال النسخ الاحتياطية. يعمل التخزين السحابي بشكل جيد للنسخ الاحتياطية خارج الموقع، ولكن ضع في اعتبارك استخدام الخدمات ذات الإصدارات لاستعادة الملفات من برامج الفدية التي قد تقوم بتشفير الملفات. لحسن الحظ، هناك طرق بسيطة لعمل نسخة احتياطية من بياناتك بأمان والتي لن تكلفك الكثير.

الأتمتة تجعل الاتساق أسهل. يجب عليك إعداد نسخ احتياطية مجدولة لـ عمل نسخة احتياطية من حياتك الرقمية بأكملها دون التفكير في الأمر. يمكن لـ “محفوظات الملفات” في Windows أو “Time Machine” لنظام التشغيل Mac أو حلول الجهات الخارجية الأخرى التعامل مع ذلك تلقائيًا.

لا تقم فقط بعمل نسخة احتياطية، بل اختبرها. تضمن اختبارات الاستعادة المنتظمة أن تعمل النسخ الاحتياطية الخاصة بك بالفعل عندما تكون في أمس الحاجة إليها. يعتبر اختبار النسخ الاحتياطية جزءًا حيويًا من عملية النسخ الاحتياطي لضمان إمكانية استعادة البيانات بنجاح.

4. توخَّ الحذر عند التعامل مع مرفقات وروابط البريد الإلكتروني

يُعد البريد الإلكتروني أحد الوسائل المفضلة لبرامج الفدية الخبيثة، ويستخدم مجرمو الإنترنت تكتيكات إبداعية. فقد يكون ذلك الإشعار العاجل بفاتورة أو شحنة من عنوان بريد إلكتروني غير مألوف هجومًا مُقنَّعًا ببراعة. تحقق دائمًا من عناوين المرسلين بعناية. غالبًا ما يكشف التمرير فوق عناوين البريد الإلكتروني والروابط عن نطاقات مشبوهة لا تتطابق مع المرسل المفترض.

قبل النقر فوق أي رابط أو تنزيل أي مرفقات، توقف وفكر مليًا. نعلم أن الشركات الشرعية نادرًا ما ترسل مرفقات غير متوقعة أو تطالب باتخاذ إجراء فوري من خلال روابط البريد الإلكتروني. إذا كنت في شك، فاتصل بالمرسل عبر قناة مختلفة للتحقق. يمكنك أيضًا حظر رسائل التصيد الاحتيالي من صندوق الوارد الخاص بك باستخدام عوامل تصفية البريد الإلكتروني المضمنة وميزات الأمان. غالبًا ما توفر برامج مكافحة الفيروسات الموثوقة طبقة حماية إضافية ضد رسائل البريد الإلكتروني الضارة.

ينطبق نفس الحذر على تنزيلات البرامج. غالبًا ما تختبئ برامج الفدية في البرامج المقرصنة، لذلك لا تقم بتنزيل البرامج المكركة – فقد تكلفك النسخة “المجانية” جميع بياناتك. التزم بالمصادر الرسمية والناشرين الذين تم التحقق منهم. إذا بدت إحدى مرفقات البريد الإلكتروني مشبوهة ولو قليلًا، فاحذفها. فالسلامة خير من التشفير.

3. استخدام مصادقة قوية لجميع حساباتك

تُعد المصادقة القوية حاجزًا فعالًا ضد هجمات برامج الفدية التي تبدأ باختراق الحسابات. إن استخدام كلمات مرور فريدة ومعقدة لكل خدمة يمنع المهاجمين من التنقل بين الحسابات في حال اختراق أحدها. تُسهل برامج إدارة كلمات المرور هذه العملية، حيث تقوم بإنشاء وتخزين بيانات اعتماد قوية.

تضيف المصادقة الثنائية (2FA) حماية ضرورية، ولكن ليست كل الطرق متساوية. في حين أن أي مصادقة ثنائية أفضل من لا شيء، فإن الاعتماد على المصادقة الثنائية عبر الرسائل النصية القصيرة (SMS 2FA) قد يكون محفوفًا بالمخاطر بسبب هجمات تبديل شريحة SIM.

توفر تطبيقات المصادقة مثل Google Authenticator أو Authy بدائل أكثر أمانًا، وتوفر مفاتيح الأمان المادية أقوى دفاع ضد محاولات السيطرة على الحساب.

بالقدر نفسه من الأهمية، لا تنسَ خيارات الاسترداد. يجب عليك تأمين رموز النسخ الاحتياطي ورسائل البريد الإلكتروني للاسترداد بنفس القدر من الحرص الذي توليه لحساباتك الأساسية. غالبًا ما يستهدف مشغلو برامج الفدية حسابات البريد الإلكتروني أولاً، ثم يستخدمونها لإعادة تعيين كلمات المرور والحصول على وصول أوسع. تساعد الفحوصات الأمنية المنتظمة لمراجعة الجلسات النشطة والتطبيقات المتصلة في اكتشاف الوصول غير المصرح به مبكرًا. لتعزيز الأمان، يجب على المؤسسات تطبيق سياسات وصول مبنية على أقل الامتيازات (Least Privilege Access) لتقليل الضرر المحتمل في حال اختراق حساب.

2. تقسيم الشبكة للحد من انتشار الهجمات

قد يبدو تقسيم الشبكة أمرًا تقنيًا، ولكنه ببساطة عبارة عن تقسيم شبكتك إلى مناطق منفصلة. فكر في الأمر على أنه إنشاء أقسام – إذا أصابت برامج الفدية منطقة واحدة، فلن تتمكن من الانتشار بسهولة إلى مناطق أخرى. تحد هذه الإستراتيجية الاحتوائية من الأضرار بشكل كبير، خاصة في الشبكات المنزلية التي بها أجهزة متعددة. يعتبر “تقسيم الشبكة” استراتيجية أساسية في الأمن السيبراني.

يبدأ تقسيم الشبكة الأساسي بشبكات الضيوف. تقدم معظم أجهزة التوجيه الحديثة هذه الميزة، والتي تتيح إنشاء شبكات معزولة للزوار أو الأجهزة الأقل موثوقية. ضع الأدوات الذكية المنزلية وكاميرات المراقبة وأجهزة إنترنت الأشياء على شبكات منفصلة عن أجهزة الكمبيوتر والهواتف الخاصة بك. بهذه الطريقة، لا يمكن للمبة ذكية مخترقة أن توفر الوصول إلى كمبيوتر العمل المحمول الخاص بك.

لمزيد من الحماية القوية، ضع في اعتبارك شبكات VLAN (شبكات المنطقة المحلية الظاهرية) لـ تقسيم شبكتك المنزلية. على الرغم من أنها أكثر تعقيدًا بعض الشيء، إلا أن شبكات VLAN تنشئ شرائح شبكة معزولة حقًا. يمكنك فصل أجهزة العمل وأجهزة الكمبيوتر وأنظمة الترفيه. تدعم بعض أجهزة التوجيه المتقدمة والمحولات المدارة هذه الميزة دون الحاجة إلى معدات على مستوى المؤسسات.

يعمل التقسيم بشكل أفضل عند دمجه مع كلمات مرور قوية لكل شريحة شبكة. قم بتغيير بيانات اعتماد جهاز التوجيه الافتراضية، واستخدم تشفير WPA3 عندما يكون متاحًا، وقم بتحديث البرنامج الثابت لجهاز التوجيه بانتظام. تجعل هذه الطبقات من الصعب على برامج الفدية التحرك بشكل جانبي.

1. تعطيل الميزات والخدمات غير الضرورية لتعزيز الأمن السيبراني

كل خدمة غير ضرورية تعمل على جهاز الكمبيوتر الخاص بك تمثل نقطة دخول محتملة لبرامج الفدية. كلما زاد عدد الميزات التي قمت بتمكينها، زادت مساحة الهجوم لديك. إن تقليل هذه المساحة عن طريق تعطيل الخدمات غير المستخدمة يقلل من الثغرات الأمنية التي يمكن لبرامج الفدية استغلالها للوصول الأولي. يعتبر تقليل “مساحة الهجوم” استراتيجية أساسية في تعزيز الأمن السيبراني.

Remote Desktop Protocol (RDP) (بروتوكول سطح المكتب البعيد) هو هدف رئيسي لهجمات برامج الفدية. قم بتعطيله تمامًا ما لم تكن بحاجة ماسة إلى الوصول عن بعد. تشكل خدمات مشاركة الملفات والطابعات أيضًا مخاطر عند تركها مفتوحة دون داع. قم بإيقاف تشغيل اكتشاف الشبكة ومشاركة المجلدات العامة إذا كنت لا تستخدمها بنشاط، حيث غالبًا ما تظل هذه الميزات ممكنة افتراضيًا. يجب على مسؤولي تكنولوجيا المعلومات إعطاء الأولوية لتعطيل RDP إذا لم يكن مطلوبًا.

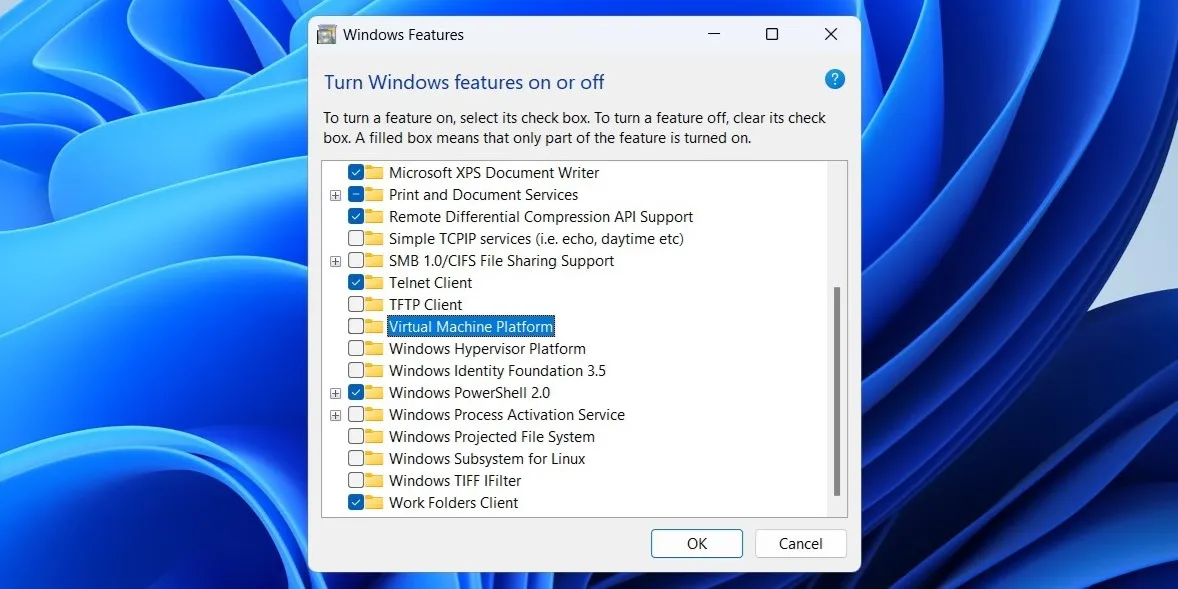

يأتي نظام التشغيل Windows مزودًا بـ برامج Windows غير الضرورية التي يمكن أن تخلق فجوات أمنية. غالبًا ما يتم استغلال خدمات مثل Windows Script Host و PowerShell remoting و SMBv1 بواسطة برامج الفدية. قم بتعطيل هذه الخدمات من خلال ميزات Windows أو “نهج المجموعة” (Group Policy) ما لم يكن عملك يتطلبها. يمكن أن يؤدي تعطيل هذه المكونات إلى تقليل المخاطر الأمنية بشكل كبير.

تساعد عمليات التدقيق المنتظمة في الحفاظ على الأمان عن طريق الحفاظ على بساطة النظام. تحقق من برامج بدء التشغيل وخدمات الخلفية وملحقات المتصفح بشكل دوري. قم بإزالة أي شيء لا تتعرف عليه أو تستخدمه. المبدأ بسيط: قم بإيقاف تشغيله إذا لم تكن بحاجة إليه. يوفر النظام البسيط فرصًا أقل لبرامج الفدية لتأسيس موطئ قدم. إن تبني نهج “الأقل امتيازات” يقلل بشكل كبير من احتمالية الإصابة ببرامج الفدية.